Ein Leitfaden wie Sie Ihre IBM i schützen

IBM i ist ein hochsicheres Betriebssystem, das von Unternehmen aller Größenordnungen eingesetzt wird. Das IBM i-Sicherheitsmodell wurde entwickelt, um einen umfangreichen Schutz für Daten, Anwendungen und Systeme zu bieten. Es umfasst eine Reihe von Funktionen und Werkzeugen, die Unternehmen dabei helfen, Sicherheitsvorfälle zu verhindern und darauf zu reagieren.

Warum ist das Thema Sicherheit so wichtig?

- Nicht nur externe Nutzer und Hacker stellen ein Risiko für Unternehmen dar

- Böswillige, nachlässige und kompromittierte Benutzer sind ein ernsthaftes und wachsendes Risiko

- Neueste Studien des Ponemon Institute 2022* zeigen folgende Ergebnisse:

| Die Kosten für den Diebstahl von Zugangsdaten pro Vorfall steigen um 65 % von 2,79 Millionen Dollar im Jahr 2020 auf derzeit 4,6 Millionen Dollar. |

|

Die Zeit zur Eindämmung eines Insider-Bedrohungsvorfalls stieg von 77 Tagen auf 85 Tage, was dazu führt, dass die Unternehmen am meisten für die Eindämmung ausgeben. |

|

Vorfälle, deren Eindämmung mehr als 90 Tage dauerte, kosteten Unternehmen durchschnittlich 17,19 Millionen Dollar jährlich. |

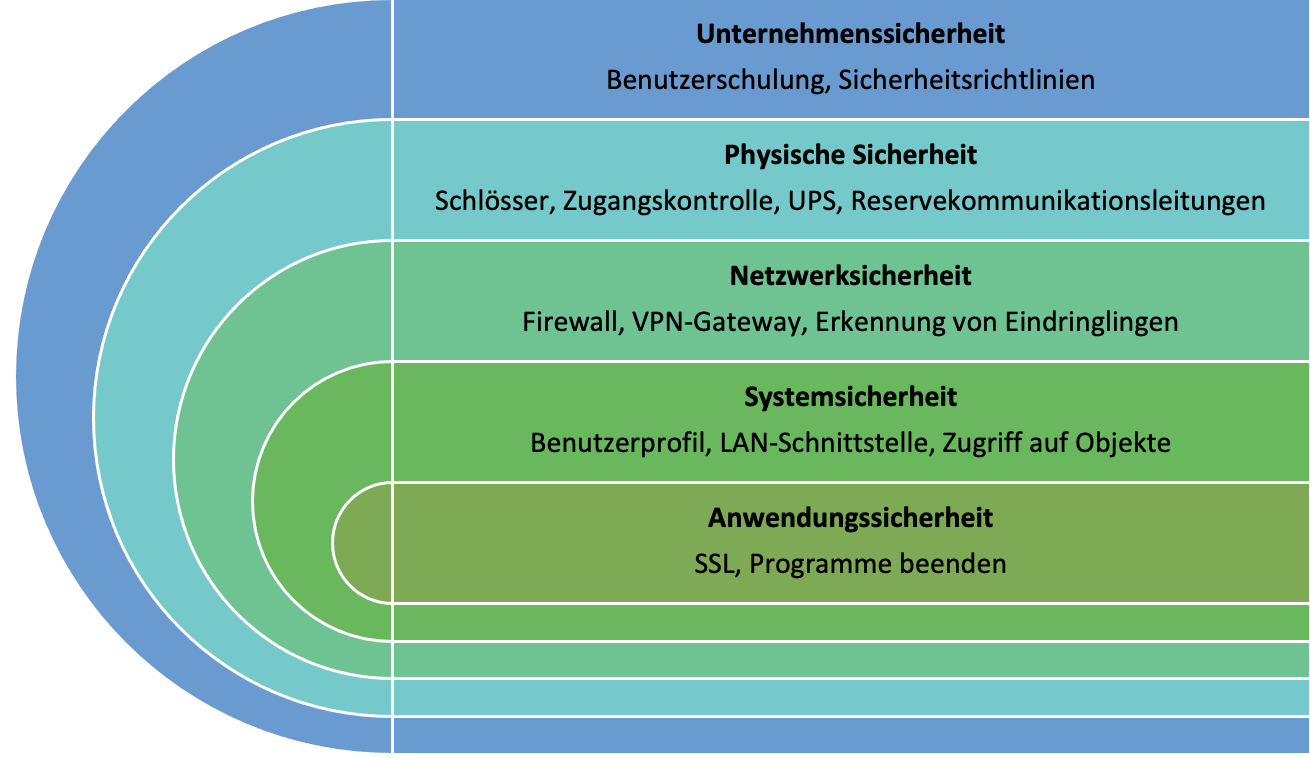

Um möglichst hohe Sicherheitsstandards zu erreichen, sollen die Maßnahmen in mehreren Stufen aufgebaut werden:

Das IBM i Sicherheitsmodell basiert auf einer Reihe von Grundprinzipien, die den Entwurf und die Implementierung von Sicherheitskontrollen leiten. Zu diesen Prinzipien gehören "Defense in depth", "least privilege", "separation of duties", "auditability" und "accountability". Durch die Befolgung dieser Prinzipien können Unternehmen eine Sicherheitsarchitektur schaffen, die effektiv, effizient und langfristig tragfähig ist. Eines der wichtigsten Merkmale des IBM i Sicherheitsmodells ist das Konzept der Benutzerprofile. Diese werden verwendet, um die Rechte und Berechtigungen zu definieren, die Benutzer beim Zugriff auf das System haben. Jedes Benutzerprofil ist mit einer Reihe von Berechtigungen verbunden, die festlegen, welche Aktionen der Benutzer durchführen kann, auf welche Daten er zugreifen kann und welche Systemressourcen er nutzen kann. Benutzerprofile können auf die spezifischen Bedürfnisse jedes Benutzers zugeschnitten werden und lassen sich leicht verwalten.

Ein weiterer wichtiger Aspekt des IBM i-Sicherheitsmodells ist die Absicherung auf Objektebene. In IBM i wird alles als Objekt betrachtet, einschließlich Dateien, Programme, Geräte und Systemressourcen. Jedes Objekt ist mit einer Reihe von Berechtigungen verknüpft, die festlegen, wer darauf zugreifen kann, welche Aktionen er durchführen kann und auf welche anderen Objekte er über das Objekt zugreifen kann. Die Sicherheit auf Objektebene bietet eine detaillierte Kontrolle über die Systemressourcen und ermöglicht es Unternehmen, fein abgestufte Zugriffskontrollen zu implementieren, die auf ihre spezifischen Anforderungen zugeschnitten sind. IBM i enthält außerdem eine Reihe integrierter Sicherheitsfunktionen, die Unternehmen dabei helfen, ihre Systeme und Daten zu schützen. Zu diesen Funktionen gehören verschlüsselte Kennwörter, das Ablaufen von Kennwörtern, automatische Abmeldungen, Audits auf Objektebene und Netzwerksicherheitskontrollen. IBM i unterstützt außerdem eine breite Palette an standardmäßigen Verschlüsselungs- und Authentifizierungsprotokollen, darunter SSL/TLS, SSH, Kerberos und LDAP. Hierbei ist es aber extrem wichtig, dass nicht nur auf die Standardeinstellungen vertraut wird, sondern diese auch explizit auf die Bedürfnisse Ihres Unternehmens anpasst sind. Um zu gewährleisten, dass IBM i Systeme langfristig sicher bleiben, ist es für Unternehmen wichtig, einen proaktiven Ansatz für die Sicherheit zu verfolgen. Dazu gehören die regelmäßige Überwachung von Systemprotokollen, die Überprüfung von Sicherheitsrichtlinien und -verfahren sowie die Durchführung regelmäßiger Sicherheitsbewertungen. Durch die Einhaltung von Best Practices für die IBM i-Sicherheit können Unternehmen das Risiko von Sicherheitsvorfällen minimieren und ihre wertvollen Daten und Vermögenswerte schützen. Zusätzlich zu den integrierten Sicherheitsfunktionen von IBM i gibt es auch eine Reihe von Lösungen von Drittanbietern, die die Sicherheit von IBM i Systemen weiter verbessern können. Zu diesen gehören Firewalls, Intrusion-Detection-Systeme, Datenverschlüsselungs-Tools und Tools zum Scannen von Schwachstellen. Durch die Zusammenarbeit mit einem vertrauenswürdigen Sicherheitspartner können Unternehmen gewährleisten, dass ihre IBM i-Systeme sowohl vor internen als auch vor externen Bedrohungen vollständig geschützt sind. Zusammenfassend lässt sich sagen, dass IBM i ein hochsicheres Betriebssystem ist, das umfassenden Schutz für Daten, Anwendungen und Systeme bietet. Das IBM i-Sicherheitsmodell basiert auf einer Reihe von Kernprinzipien, die den Entwurf und die Implementierung von Sicherheitskontrollen leiten. Außerdem beinhalten sie eine Reihe von Funktionen und Tools, die Unternehmen bei der Vorbeugung und Reaktion auf Sicherheitsvorfälle unterstützen. Durch einen proaktiven Sicherheitsansatz und die Zusammenarbeit mit einem vertrauenswürdigen Sicherheitspartner können Unternehmen relativ einfach aber mit Sorgfalt Maßnahmen ergreifen, die garantieren, dass ihre IBM i Systeme langfristig sicher und geschützt sind.

Specific-Group berät Sie gerne bei den Themen der Sicherheit, angefangen bei der Analyse des Status-quo, über die Ausarbeitung von Handelsempfehlungen bis hin zu deren Umsetzung. Wir bieten eine 360° Analyse an: von der technischen Sicht hin zu organisatorischen und prozeduralen Aspekten.

Bei uns im Unternehmen spielt das Thema Informationssicherheit eine sehr wichtige Rolle und wird durch unsere ISO27001 Zertifizierung belegt.

* source: https://ponemonsullivanreport.com